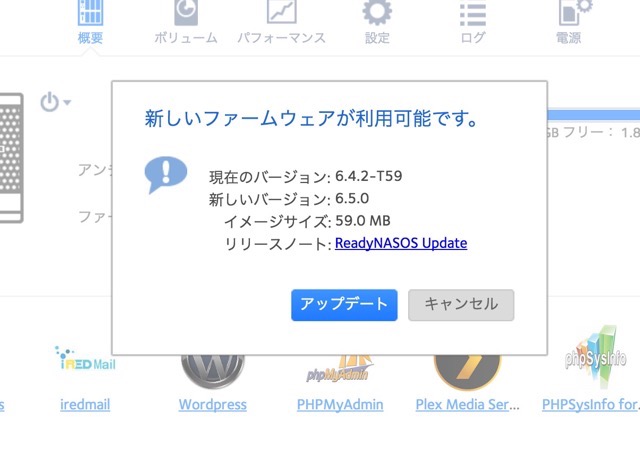

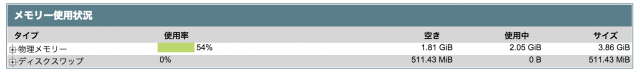

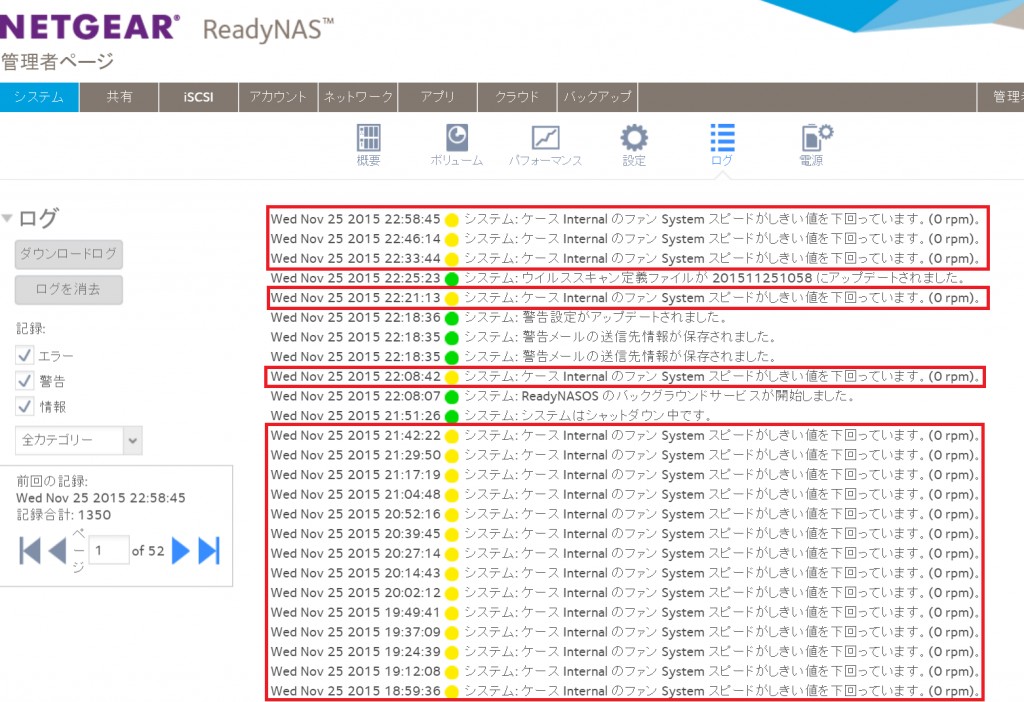

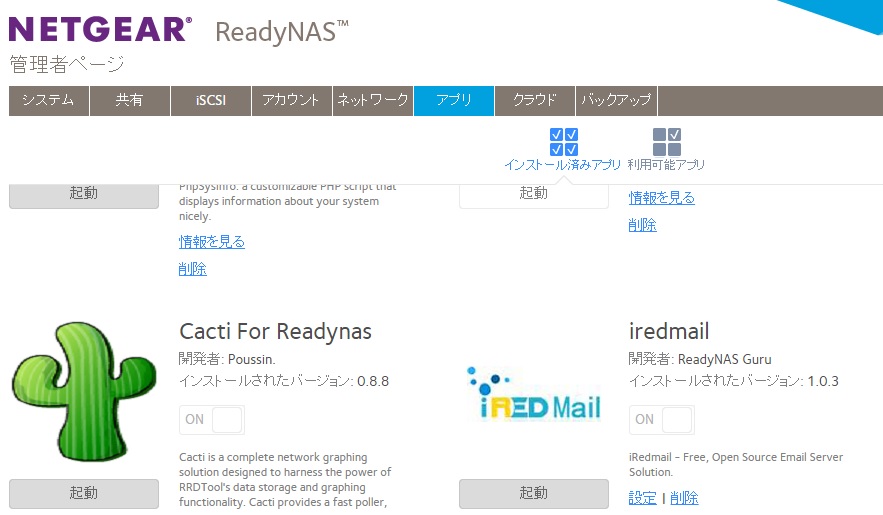

我が家で細かいトラブルが続いているReadyNAS。

WordPressが動いているため、ハングアップは避けねばなりません。

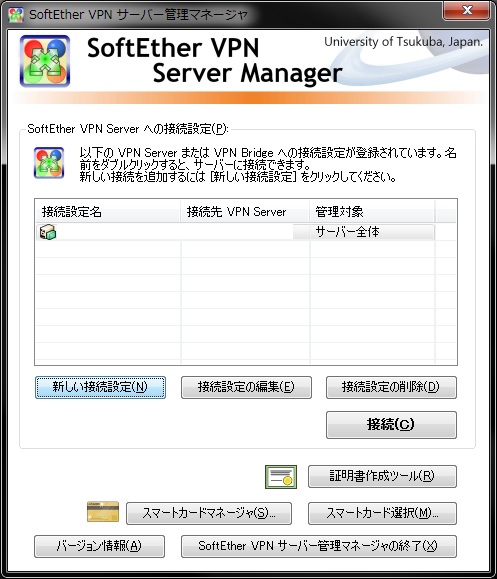

ただ、当然の事ながら一日中家にいるわけではないので、外出中にトラブルが発生したらどうにもならないという由々しき事態が発生します。

そこで外部からでも電源のON/OFFが出来るガジェットを導入してみましたので、今回はそのレポートです。

その前にさっさとレンタルサーバ契約しろよーーと言うのはわかってます、ええ。そんなことは言われなくたって・・・ぅぅ

スマホで電源をON/OFFできるBelkin WeMo

ReadyNASはUPS(APC SmartUPS)につながっているので、停電に対する対策は行えていますが、コイツはネットワークアダプタを装備していないので、外部からアクセスすることが出来ません。

オプションでそういったモジュールを搭載しているものもありますが、高価ですから手が出せません・・・

そこで、ちょっと乱暴ではありますが、全くReadyNASさんが反応しなくなった時に強制的に電源をON/OFFをするアイテムを購入しました。

それがコレ。

Belkin Components

売り上げランキング: 61,612

Belkin製ですよ、ええ。以前クルマ用のBluetoothハンズフリーアダプタを購入した事があります。

快適に使えていましたが、カーナビを買い換えてしまったので不要になってしまいました。

それ以来のBelkinです。今回は長く使っていけるといいな~。

特徴

このデバイスの特徴ですが、

- スマホから電源ON/OFFができる

- 電力使用量も確認できる

- スケジュールでON/OFFもできる

という感じです。ま、ワタシの場合は常時稼働なんで、スケジュールは必要ないんですけどね。

Belkinの公式サイトによると、Siriさんへの呼びかけやSMSでも電源コントロールができるみたいです。これってネットワーク家電ってやつですよね~。先進的だけど、今回は使わない(笑)

システム要件は、

- Wi-Fi® router

- Android 4.1 or later

- iOS 7 or higher

- Max 240 V / 10 A / 50 Hz / 2400 W Max

- Number of Power Outlets:1

- Wi-Fi: 2.4Ghz 802.11n

となっていますので、自宅にWiFi環境があればOKです。

Amazonキャンペーン中で妖怪ウォッチ箱で届いた

Amazonで購入したらこんな箱で届きました。

妖怪ウォッチ箱です(笑)。なんじゃこりゃーと思って検索したら、キャンペーン中なんスね。

後でツイートしておこ。折角だしね^^;

外装箱はこんな感じです。

USらしく三穴コンセント。

本体コンセント口も三穴のタイプです。直接壁に指す場合は、日本だとアダプターが必要かもしれません。

こういうやつね。

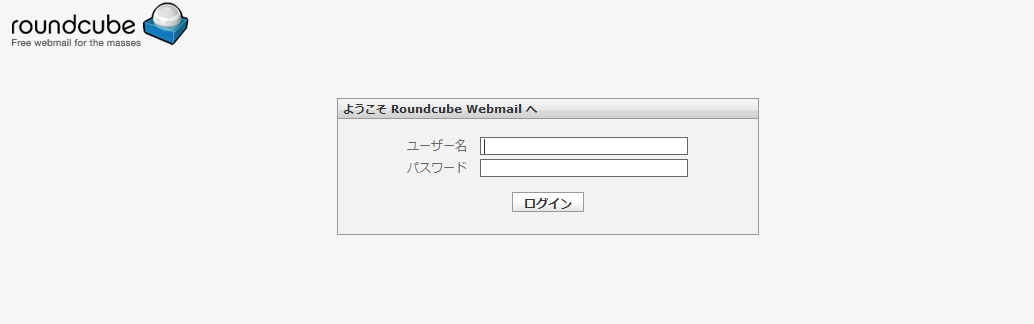

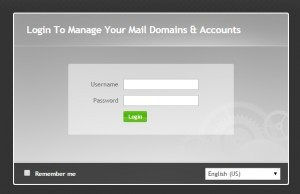

まずはアプリのインストールだ

このデバイスの設定はPCでは出来ません。AndroidかiOSのスマホもしくはタブレットのみです。まずは、管理用アプリをインストールしましょう。

ワタシはiPhoneで設定していますが、Androidでもほとんど画面は同じだと思います。

WeMo

Belkin International, Inc.

価格: 0円

posted with sticky on 2015.11.29

posted with sticky on 2015.11.29

ダウンロードしてもまだ起動しちゃいけません。先走るでない。

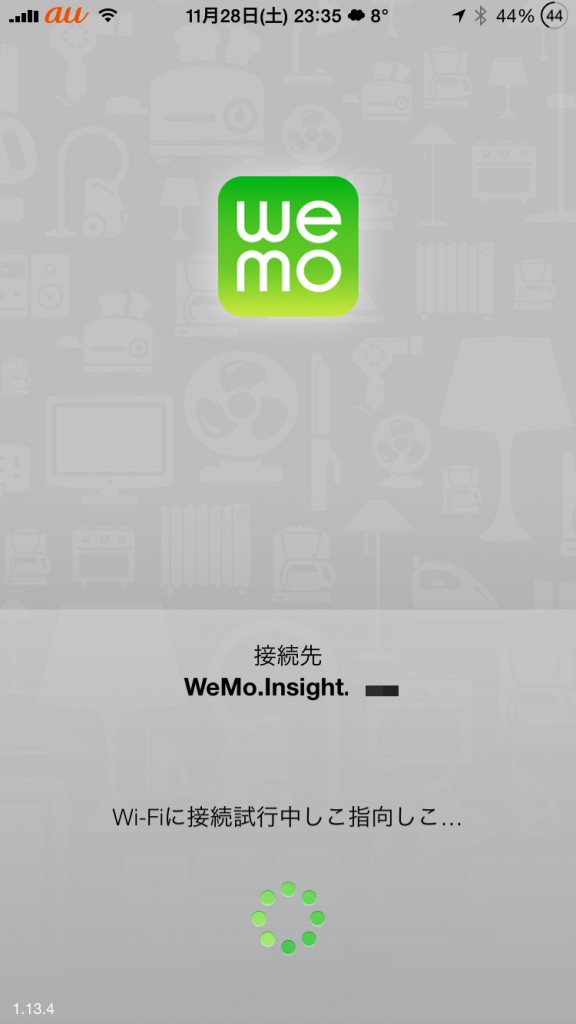

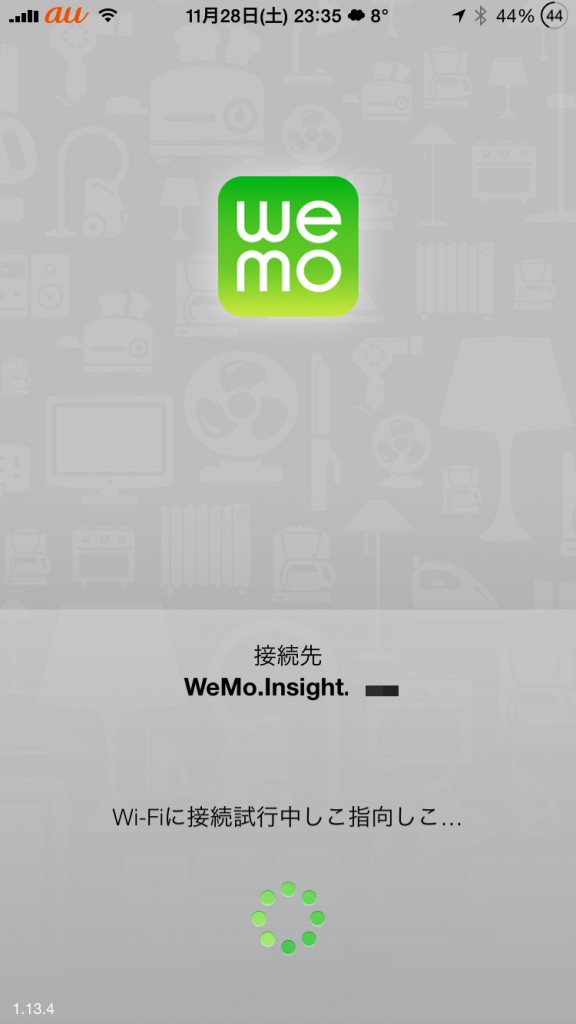

アプリ起動前にWiFiで本体に直接つなぐ

これはChromecastの初期設定と同じやり方です。まずは本体を電源コンセントに挿して、スマホからWiFiで本体に接続します。

WiFiのSSIDは本体裏に記載されています。

「WeMo.Insight.xxx」のような文字列があればそれです。WiFiパスワードはかかっていないので、そのまま繋いでください。

ちなみに、私の環境では何度かやらないとつながらなかったり、なかなかSSIDが表示されなかったりしたので、焦らずやってみましょう。

アプリを起動して設定だ

本体に接続できたら準備完了ですので、先ほどダウンロードしておいたアプリを起動します。

勝手にデバイスを検知して設定を開始します。

「しこ指向しこ…」なんかやらしいなあw ま、日本語が変なのは気にしない(笑)ココらへんは雰囲気で行くんだ~!

一応、メールアドレス設定しておきました。オプションなんで入れないでもいいと思いますが。

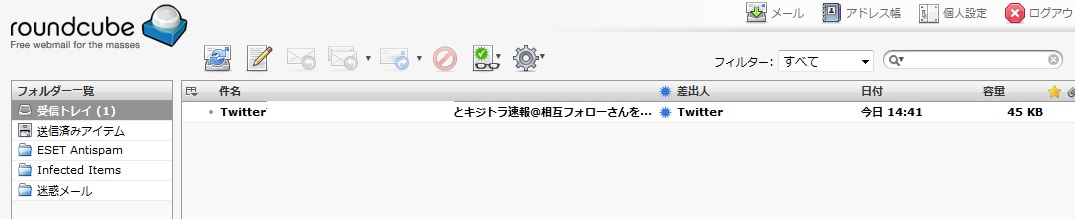

ちゃんと出てきましたね。消費電力も出ています。右上の電源アイコンが緑になっていれば通電されている状態。この状態でこのアイコンをタップすると通電オフとなり、アイコンがグレーになります。

下にある「ルール」の部分を選択すると、スケジュール設定が出来ます。

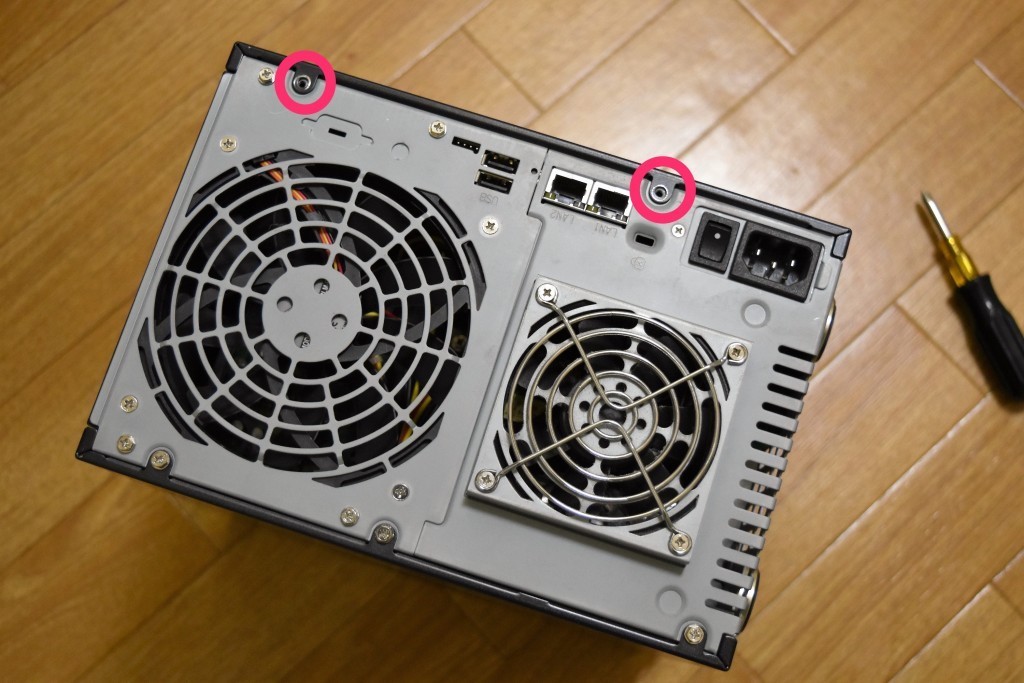

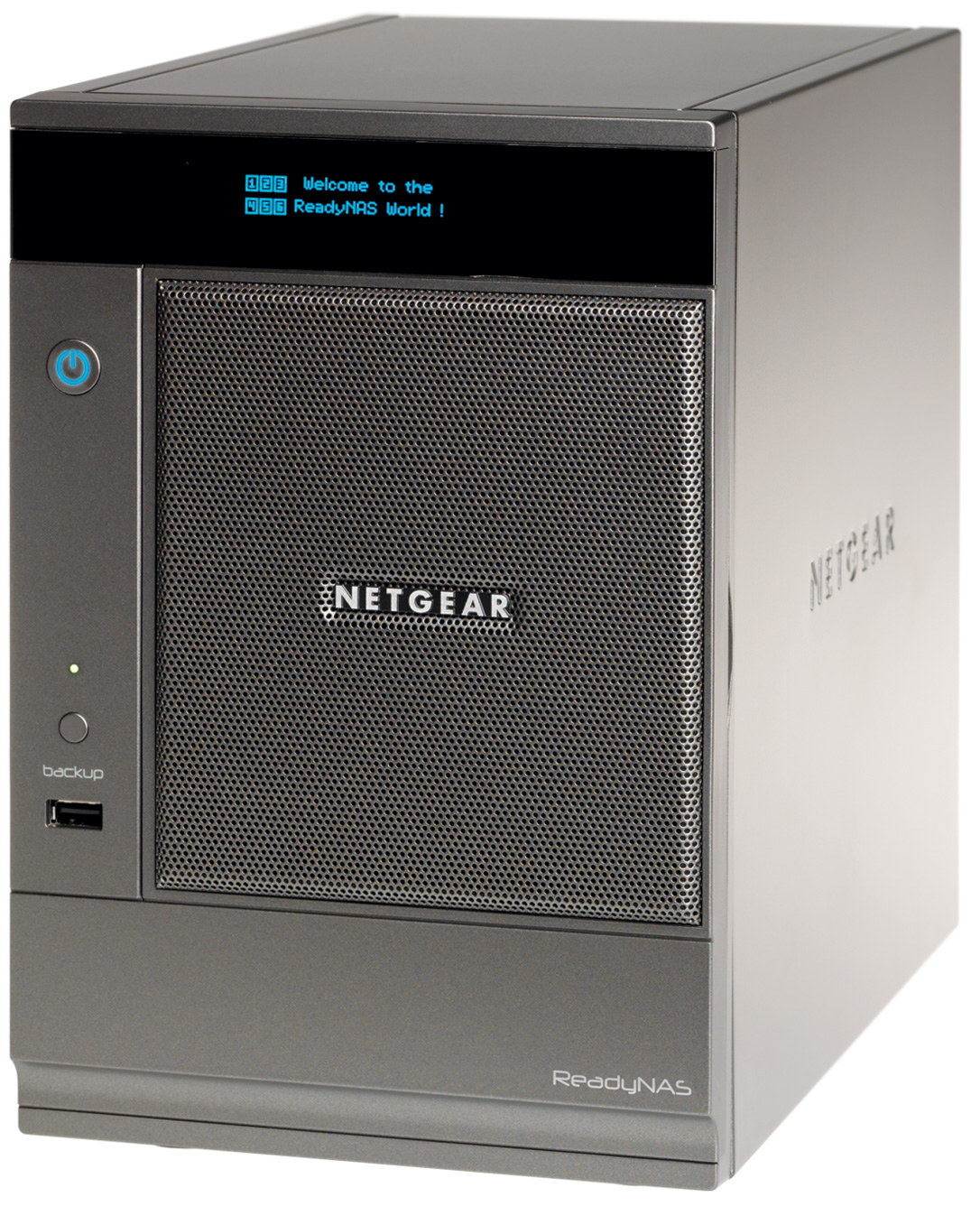

実際にNASを繋いでみるよ

さて、初回設定用に別のコンセントに繋いでいましたが、いよいよ本番環境へ移行です。一旦電源を切って、UPSの背面のコンセント部に挿し、NASを繋いでみます。

緑色のLEDがキレイですね。それに引き換えケーブルがグチャグチャで汚いなあ・・・

NASを接続して消費電力を表示したところ。53Wと出てますね。サーバにしては低電力で運用出来てます。

色々と便利な用途に使えそうなガジェット

今回NAS用に購入したBelkin WeMoですが、概ね満足できるデキ。ちょっと日本語ローカライズがうまく行ってないところがありますが、別に気にしなきゃいいレベルです。動けばいいんです、動けば。

外部から電源を入れたり切ったりするデバイスはそれほど多くはないかもしれませんが、今後こういう家電を外部から操作するようなものが増えていくのかもしれないですね。

LEDスタンドとかを繋いで、家族をビックリさせるという使い方もできますね~(笑)

そとからハングアップしやすいデバイスなどをコントロールしたい人には結構オススメな一品です。価格も手頃なんで、外からイライラした経験がある方は購入してみてはいかがでしょうか。