こんにちは。自宅サーバでブログを書き続ける孤独なランナーちゃぼP(@chabo0429)です。

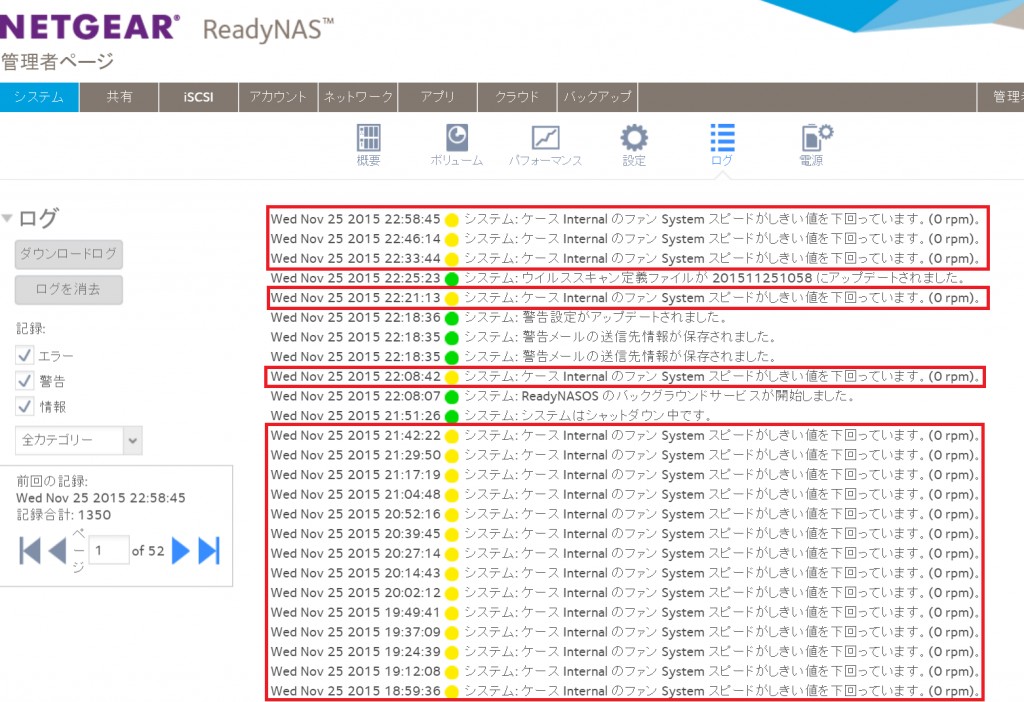

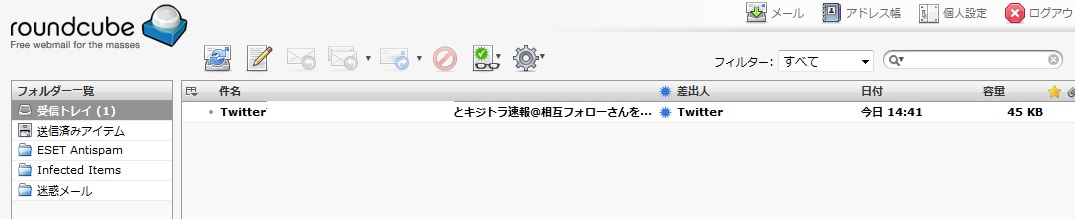

今日、こんなメールがネットギア本国より届きました。

内容的に、ネットギアReadyNASを使用している方はかなりクリティカルな内容になっていると思われるので、お知らせします。

何が起ころうとしているのか

まずは、到着したメールの本文を引用します。

This email message is to notify you that your ReadyCLOUD account is changing to a MyNETGEAR single sign-on account. By migrating your existing ReadyCLOUD account to a MyNETGEAR single sign-on account, we offer you one single sign-on account to manage all your NETGEAR products. This transition will take place in early May.

To continue to use ReadyCLOUD, you must follow these steps:

1. Create or migrate your ReadyCLOUD account to a MyNETGEAR.com single sign-on account.

After the transition, when you visit ReadyCLOUD, you will be prompted to migrate to a MyNETGEAR account. During the migration, you will be asked to enter your existing ReadyCLOUD account credentials; this allows the NETGEAR server to associate your ReadyCLOUD and MyNETGEAR accounts.

2. Upgrade your ReadyNAS firmware to version 6.5.0.

After the transition, the first time that you log in to your ReadyNAS system or the ReadyCLOUD portal, you will be prompted to update your ReadyNAS firmware to version 6.5.0.

Note: You do NOT need to update router firmware.3. Update your ReadyCLOUD apps for Windows, Mac, iOS, and Android.

Follow the upgrade prompt in the app or in the app store.

All of the content and your ReadyCLOUD configuration that was accessible by your ReadyCLOUD account will continue to be accessible by your new MyNETGEAR account.

以上が、私のところに届いた英文のメールです。

今のところ、ネットギアジャパンのWEBサイトには、特にこの件に関するNoticeは上がっていないようですが、

簡単に翻訳すると直近で以下の変更と対処が必要になると思われます。

- これまで、ReadyCLOUD(ReadyNASへスマホなどで外部からアクセスするためのアプリ)を利用するために、個別にアカウントを作成していたが、今後はネットギア本国側のユーザーアカウント(MyNETGEAR)に統合される。(例えるなら、iCloud用のアカウントがApple IDと別々だったが、統合されるということと同じ)

- それに伴って、5月初旬に、ReadyCLOUDが使えなくなり、代わりにMyNETGEARに統合される形で使えるようになる。そのため、今まで使っていたReadyCLOUDのアカウントを、事前にMyNETGEARのアカウントに紐付けしておかなければならない。

- それが終わったら、ReadyNASのファームウェアを、新しくリリースされる予定のv6.5.0にアップデートしなければならない。(v6.4.x以前のファームウェアでは、ReadyCLOUDは使えなくなる)

- スマホなどのアプリを最新版にアップグレードする

ということのようです。

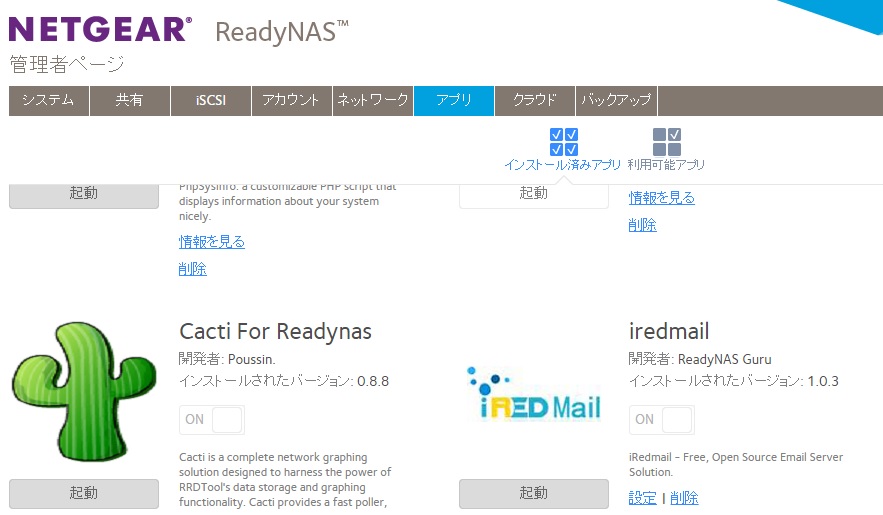

ReadyNASとは

ReadyNASを使っていない人にとっては、全くもって関係ない話になりますので、簡単にこのReadyNASというのはなんぞやということに触れておきたいと思います。

ReadyNASというのはネットギアという米国に本社を置くネットワーク機器メーカーで、そこが販売しているNAS(平たく言うとファイルサーバのようなもの)で、文書や写真、動画や音楽など、あらゆるデータを保存し、複数の人で共有できる便利なデータ保管庫と考えれば想像がつきやすいでしょうか。

家庭の中であれば、例えばApple AirMac Time Capsuleのようなもので、パソコンからTime Capsuleにデータを保管し、他のパソコンからデータへアクセスすることができますね。

それと同じように、大量のデータを、ある程度の故障が発生してもデータが消えないように対策されたものがNASと思ってください。

このReadyNASは、外出先からでもスマホなどでアクセスしてデータを取り出すことができるので、当然ながら仕事で使っている人も多いと思われ、ビジネスなどで活用している人にとってはかなり大きなインパクトになると思われるのです。

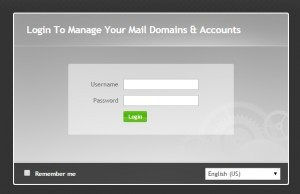

今のうちに、MyNETGEARアカウントを作っておこう

ReadyCLOUDが使えなくなってから、慌てることがないように、まずはMyNETGEARのアカウントを作っておきましょう。

上のリンクにアクセスし、アカウントが未作成の場合は、

左側の「今すぐ登録」から必要情報を登録してアカウントを作ります。

ちなみに、所有している製品のシリアル番号が必要です。

この情報が、今後登録している製品が故障した際に、サポートに紐づく形になると思われます。

最後に

現時点でできるのは、ここまでですね。

今後の流れとしては、「MyNETGEAR」にログインした際に、ReadyCLOUDアカウントの登録画面が出現し、登録した後、ReadyNASのファームウェアをアップデートすることになるのでしょう。

業務でReadyCLOUDを使われている方は、特にこまめにMyNETGEARにログインするか、サポートページを確認していただくと良いかと思います。

2016/5/19追記